Sisältö

Tässä artikkelissa: Haittaohjelmien välttäminen Vältä vakoilemasta langallista pääsyä

Internet on suunniteltu mukavuuteen eikä turvallisuuteen. Jos surffat Internetissä samalla tavalla kuin tavallinen Internet-käyttäjä, on todennäköistä, että jotkut haittaohjelmat seuraavat selaustottumuksiasi käyttämällä vakoiluohjelmia tai komentosarjoja ja voivat mennä niin pitkälle, että käyttävät kameraa tietokoneeltasi tietokoneellesi. tietoa. Ne, jotka saavat tämän tyyppisiä tietoja kaikkialta maailmasta, voivat tietää, kuka olet, missä asut, ja saada paljon henkilökohtaisempia tietoja sinusta. Internetissä on kaksi päätekniikkaa.

- Laita vakoiluohjelmat paikoilleen tietokoneellesi

- "Kuuntele" kaikki vaihtamasi tiedot etäpalvelimien kanssa mistä päin maailmaa tahansa.

vaiheet

Tapa 1 Vältä haittaohjelmia

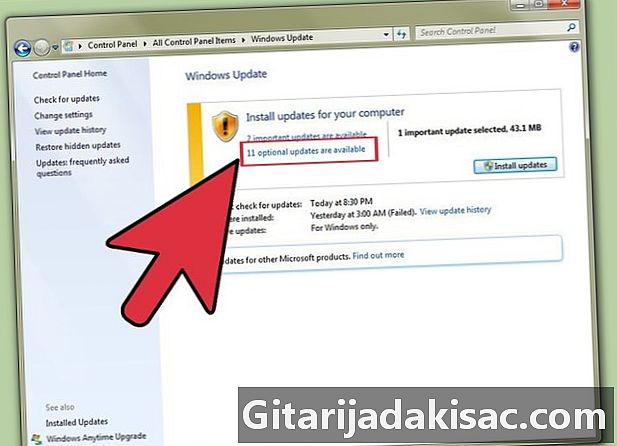

- Pidä käyttöjärjestelmäsi ajan tasalla. Perinteisin tekniikka, jota käytetään Internetin vakoojassa, on vakoiluohjelmien injektio, joka voi avata uhrin järjestelmän "ovet" ilman hänen tietämistään. Pitämällä käyttöjärjestelmäsi ajan tasalla, annat sen julkaisijalle himmentää ohjelmiston tietoturvakorjauksia OS: n haavoittuvimpien osien suojaamiseksi ja haittaohjelmien toimintahäiriöiden tekemiseksi.

-

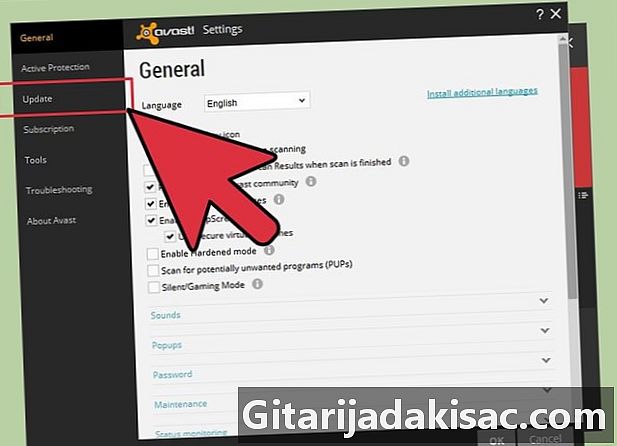

Pidä hakemuksesi ajan tasalla. On varmaa, että käyttämäsi sovellukset päivitetään ominaisuuksien parantamiseksi, mutta se on myös tapa korjata virheet. Virheitä on erityyppisiä: jotkut niistä tuottavat vain käyttäjän havaittavissa olevia toimintahäiriöitä, toiset vaikuttavat ohjelman joihinkin toimintatapoihin, mutta on myös luokka, jonka avulla hakkerit voivat automaattisesti hyödyntää tunnettuja tietoturva-aukkoja, joten Ota koneesi kaukosäädin automaattisesti. On itsestään selvää, että jos tällaiset virheet poistetaan, nämä hyökkäykset lakkaavat tapahtumasta. -

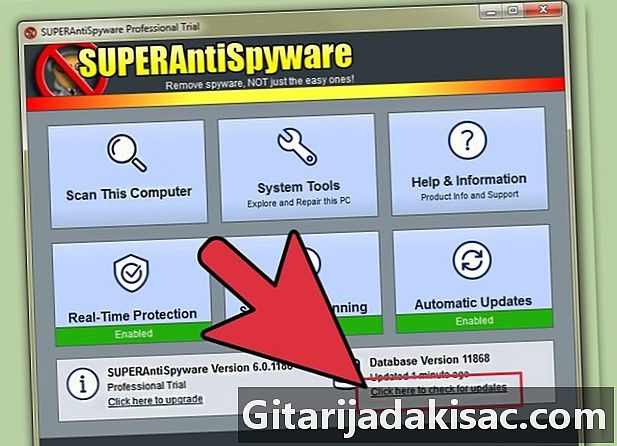

Pidä virustorjuntasi käynnissä ja ajan tasalla. Tämä koskee erityisesti Windows-käyttöjärjestelmiä. Jos virustorjuntaohjelmien allekirjoitustietokantaa ei päivitetä säännöllisin väliajoin, se ei pysty tunnistamaan viruksia ja haittaohjelmia välittömästi. Jos järjestelmääsi ei tarkisteta säännöllisesti ja virustorjuntaa ei ole asetettu toimimaan taustalla, siitä ei ole hyötyä. Virustentorjuntaohjelmien tarkoituksena on etsiä viruksia, vakoiluohjelmia, matoja ja juurikomplekteja ja poistaa nämä uhat. Vakoiluohjelmien havaitsemiseen erikoistuneella ohjelmalla ei ole muuta vaikutusta kuin hyvä virustorjunta. -

Ota käyttöön vain yksi virustorjunta. Näiden ohjelmien on toimittava hyvin epäilyttävästi ollakseen tehokkaita.Parhaimmillaan saat "väärän positiivisen", jonka toinen viruksesi havaitsee, ja pahimmassa tapauksessa toisen toiminta voi estää heitä. Jos haluat todella käyttää useampaa kuin yhtä virustorjuntaohjelmaa, päivitä allekirjoitustietokannat, irrota tietokoneesi Internetistä, poista päävirustorjunta kokonaan käytöstä ja ota toinen käyttöön "sen pyynnöstä" -tilassa. Tärkein virustentorjuntasi voidaan sitten tunnistaa "väärin positiiviseksi", mutta sen tietäminen ei ole ongelma. Käynnistä nyt tärkein viruksentorjunta ja jatka tietokoneesi käyttöä normaalisti. Malwarebytes-ohjelmisto voi olla hyvä lisä virustorjuntatason ensimmäiselle tasolle. -

Lataa vain luotettavilta sivustoilta. Älä lataa mitään, mikä tulee virallisilta sivustoilta (mille tahansa käyttöjärjestelmälle) tai luotettavilta sovellusvarastoilta. Jos haluat ladata VLC-mediasoittimen, lataa se vain käyttöjärjestelmääsi vastaavalta sovellusvarastolta tai julkaisijan sivustolta. Etsi Google-julkaisijan osoite, joka antaa sinulle:www.videolan.org/vlc/. Älä koskaan käytä enemmän tai vähemmän tunnettuja tai epävirallisia sivustoja, vaikka virustorjunta ei ilmoittaisi hälytystä, kun teet. -

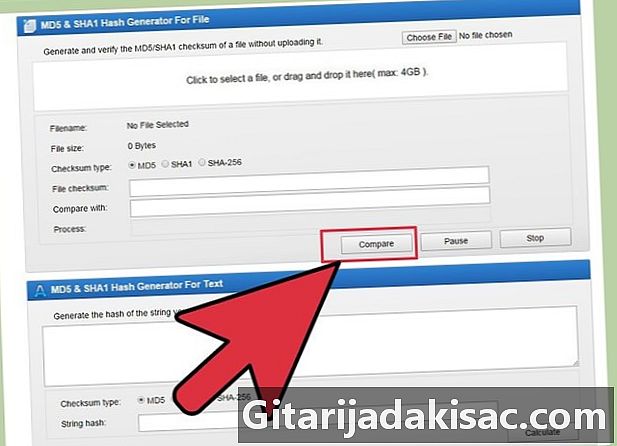

Tarkista binaarinen allekirjoitus. Katso md5- ja SHA2-allekirjoituksia koskevat tämän sivuston ohjeet ja tämä artikkeli. Tämän varmennusmenetelmän idea on luoda allekirjoitus tiedoston binaarisisällöstä (kuten sovelluksen asentaja). Tuloksena oleva allekirjoitus annetaan virallisella lataussivustolla tai luotetussa tietokannassa. Kun olet ladannut tiedoston, voit kopioida tämän allekirjoituksen itse ohjelmalla, joka on tarkoitettu sen luomiseen, ja sitten verrata saatua tulosta lataussivustolla annettuun. Jos verratut allekirjoitukset ovat samat, kaikki on hyvin, muuten olet ehkä ladannut väärennetyn tai manipuloidun ohjelman, joka voi sisältää viruksen, tai se voi olla virhe siirron aikana. Kummassakin tapauksessa sinun on käynnistettävä lataus uudelleen, jotta saat siitä tunteen. Tämä prosessi otetaan käyttöön automaattisesti, kun lataat Linux- tai BSD-levityksiä, jos käytät paketinhallintaa, joten sinun ei tarvitse huolehtia siitä. Windowsissa tämä tarkistus on suoritettava manuaalisesti. -

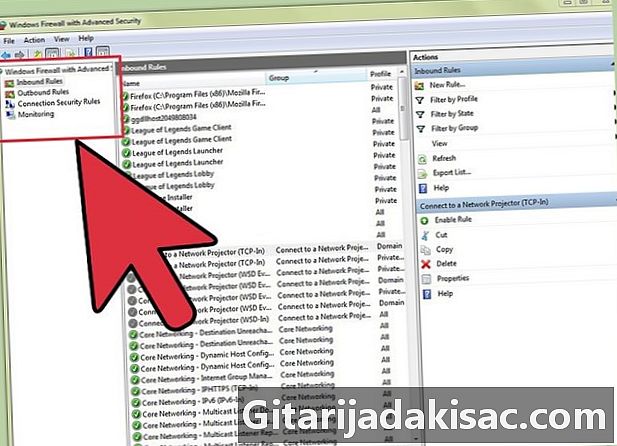

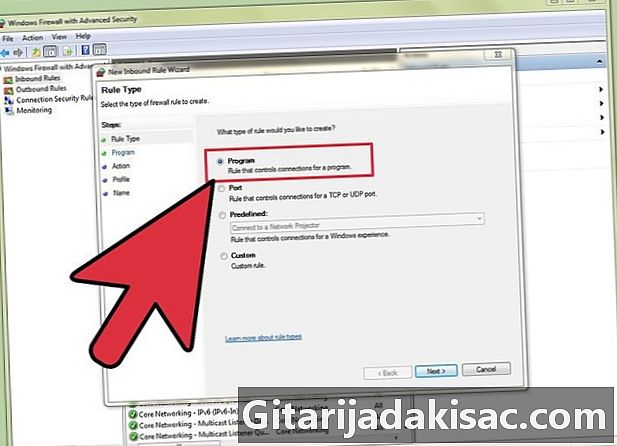

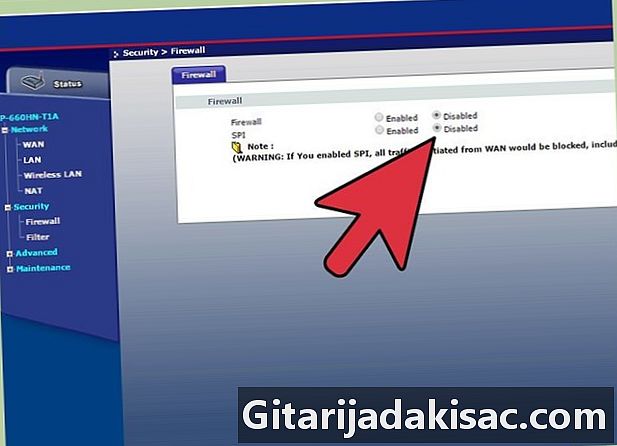

Aseta palomuuri paikalleen. Ne, jotka on integroitu Linux-jakeluihin, ovat erittäin hyvälaatuisia: se on "netfilter" ja "iptable" Linuxissa tai "pf" BSD: ssä. Windowsissa sinun on etsittävä oikea. Ymmärtääksesi palomuurin, kuvittele vaihtaja suuressa reitityspihalla, jossa on junia (samanlaisia kuin verkon tiedot), telakoita (verrattavissa palomuuriportteihin) ja kiskoja ( verrattavissa tietovirtoihin). Juna ei voi purkaa itsestään: sen on käytettävä demonien tapaista käsittelypalvelua (se on ohjelmia, jotka toimivat taustalla ja joutuvat maksamaan tietyn sataman). Ilman tätä palvelua, vaikka juna saavuttaisi oikean laiturin, mitään ei voida tehdä. Palomuuri ei ole seinä eikä este, se on äänestysprosenttijärjestelmä, jonka tehtävänä on hallita tietovirtoja porteissa, jotka on asetettu tulon tai ulostulon sallimiseksi. Sinulla ei kuitenkaan ole kykyä hallita lähteviä yhteyksiä, ellet estä tai katkaise verkkoa, mutta voit nähdä mitä tapahtuu. Vaikka suurin osa vakoiluohjelmista kykenee hiukan hiipumaan palomuuriin, he eivät voi piilottaa toimintaansa. On paljon helpompaa havaita vakoiluohjelmia, jotka lähettävät tietoja portista 993, vaikka et käytä IMAP-sovellusta, kuin löytää sen piilotettuksi Internet Explorerin lähettämään tietoja porttiin 443, jota käytät säännöllisesti ja laillisesti. Jos käytät tavallista palomuuria (tämä koskee fp: tä ja netfilter / iptable: tä), tarkista odottamattomien ulosvirtausten estäminen estämällä kaikki tulot sallittuja yhteyksiä lukuun ottamatta. Muista sallia kaikki tarvittavat ja turvalliset Loopback-portin (lo) portit. -

Jos palomuuri on neutraali, käytä vain ilmoittamiseen. Et voi älykkäästi estää mitään tiedonkulkua tämän tyyppisellä palomuurilla, joka voi suodattaa vain paketteja. Vältä "sovelluspohjaista" käyttöoikeuksien suodatusta, joka on vaikea toteuttaa, vanhentunut ja antaa sinulle käsityksen "vääristä turvallisuuksista". Suurin osa haittaohjelmista tunkeutuu haittaohjelmiin laillisissa sovelluksissa, joiden on oltava yhteydessä Internetiin (kuten Internet Explorer) ja jotka yleensä käynnistetään samaan aikaan. Kun tämä selain yrittää muodostaa yhteyden, palomuuri pyytää suostumustasi ja jos annat sen, vakoiluohjelma alkaa lähettää multipleksoituja tietoja laillisten tietojen kanssa porteissa 80 ja 443. -

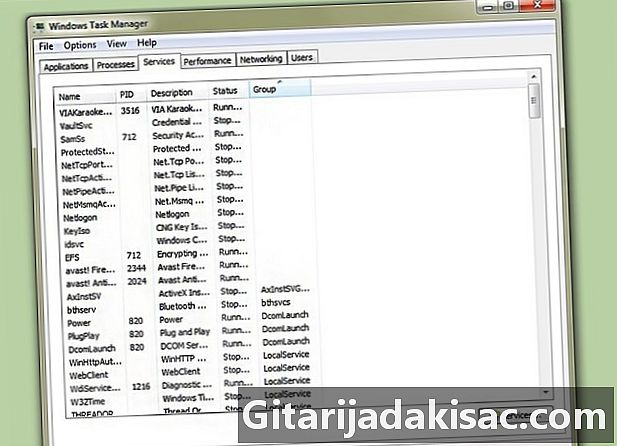

Tarkista toiminnassa olevat palvelut (tai demonit). Palaamalla edellä mainitun junan purkamisen esimerkkiin, jos kukaan ei välitä lastista, mitään ei tapahdu. Älä käytä palvelinta, sinun ei tarvitse ottaa palvelua käyttöön kuunnellaksesi ulkopuolella tapahtuvaa. Ole kuitenkin varovainen: useimmat palvelut, joissa on Windows, Linux, Mac OS tai BSD, ovat välttämättömiä, mutta eivät voi kuunnella mitä tapahtuu tietokoneen ulkopuolella. Jos mahdollista, poista tarpeettomat palvelut tai estä liikenne palomuurin vastaavissa porteissa. Esimerkiksi, jos "NetBios" -palvelu kuuntelee portteja 135 ja 138, estä niistä tuleva ja lähtevä liikenne, jos et käytä Windows Share -sovellusta. Muista, että palveluiden virheet ovat yleensä avoimia ovia, jotta tietokoneesi voidaan hallita kauko-ohjauksella, ja jos palomuuri estää nämä palvelut, kukaan ei pääse tietokoneeseen. Voit myös kokeilla skannausohjelmien, kuten "nmap", käyttöä estääksesi portit tai estettävät palvelut (jotka ovat samat). -

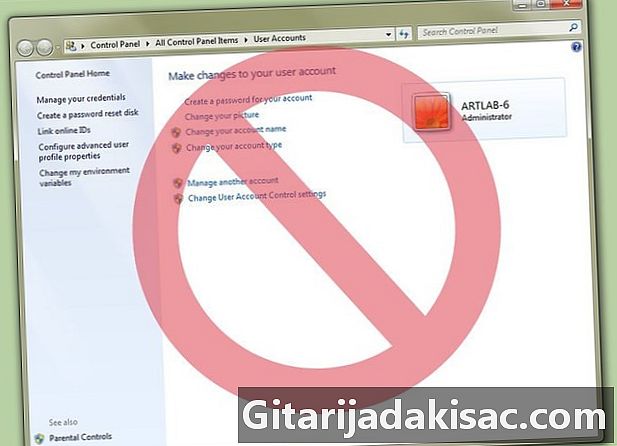

Älä käytä järjestelmänvalvojan tiliä. Tämä on paljon parempi Vista- ja Windows 7 -versioissa. Jos käytät järjestelmänvalvojan tiliä, mikä tahansa sovellus, vaikka se olisi haittaohjelma, saattaa pyytää sinua käyttämään järjestelmänvalvojan oikeuksia. Haittaohjelmien, joilla ei ole pääsyä järjestelmänvalvojan oikeuksiin, on oltava älykkäitä käyttämään järjestelmääsi virtaa, jos tunnet työskennellä "normaalitilassa". Parhaimmillaan se voisi lähettää tietoja vain sinulle yhtenä käyttäjänä, mutta ei kenellekään muulle järjestelmän käyttäjälle. Se ei voi kuluttaa paljon järjestelmäresursseja tietojen lähettämiseen, ja se on paljon helpompi havaita ja poistaa tietokoneesta. -

Harkitse siirtymistä Linuxiin. Jos et pidä tietokonepeleistä tai et käytä harvinaisia tai erikoistuneita ohjelmistoja, sinun kannattaa vaihtaa Linuxiin. Tähän mennessä tiedetään todellakin, että kymmenkunta haittaohjelmia, jotka yrittivät tartuttaa näitä järjestelmiä, ja ne neutraloitiin nopeasti eri jakelujen tarjoamien tietoturvapäivitysten avulla. Linux-sovelluspäivitykset varmennetaan, allekirjoitetaan ja tulevat todennetuista arkistoista. Vaikka Linuxilla on viruksentorjuntaohjelmia, niitä ei tarvita, ottaen huomioon tässä järjestelmässä toteutettu työtila. Löydät Linux-jakelujen virallisista arkistoista suuren määrän korkealaatuisia, kypsiä, ilmaisia ja ilmaisia sovelluksia, jotka tyydyttävät suurimman osan tarpeista (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird) sekä suuren määrän. ohjelmat multimediatiedostojen käyttöä ja muuntamista varten. Suurin osa näistä ilmaisista sovelluksista kehitettiin ensin Linuxille ja sen alle, ja siirrettiin myöhemmin Windowsille.

Menetelmä 2 Vältä vakoilemasta kiinteää pääsyä

-

Tarkista kiinteän verkon eheys. Varmista, että verkkokaapelointia ei ole peukaloitu ja että kytkimissä ja jakorasioissa ei ole ylimääräisiä linkkejä. -

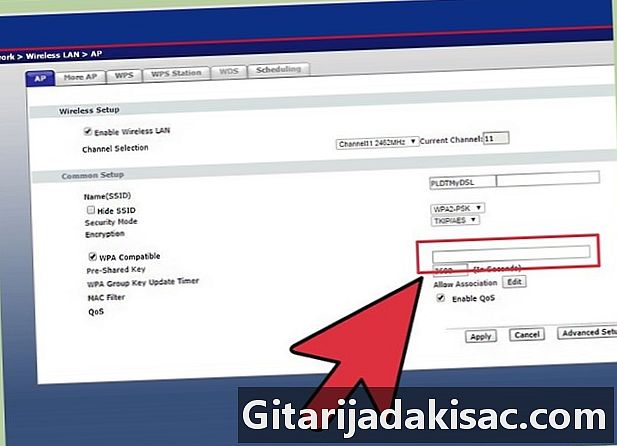

Tarkista langattoman verkon salausprotokollan tehokkuus. Reitittimen datavirta on salattava ainakin WPA-TKIP-, WPA (2) -CCMP- tai WPA2-AES-protokollien mukaisesti, jälkimmäinen on tehokkain. Vakoilunvalmistustekniikat kehittyvät erittäin nopeasti. WEP-protokolla on nyt tullut epäjohdonmukaiseksi eikä näin ollen enää suojaa luottamuksellisuutta. -

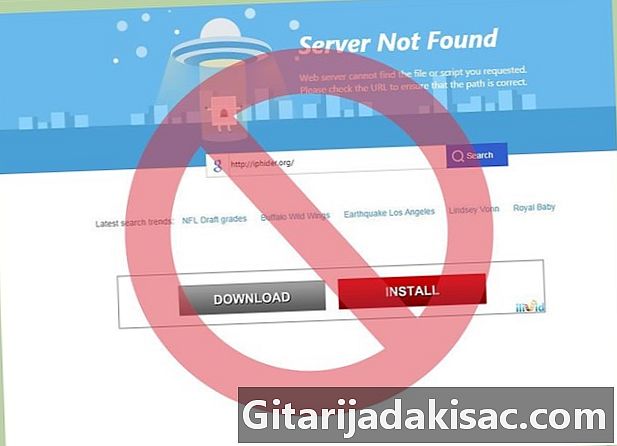

Älä navigoi koskaan välityspalvelimen kautta Internetissä. Muista, että olet "luottamussuhteessa" sen kanssa, joka asettaa tämän välityspalvelimen toimintaan ja joka on sinulle täydellinen muukalainen. Se ei välttämättä ole yhtä tarkoituksellinen kuin luulet, ja se voi kyetä "kuuntelemaan" ja tallentamaan kaiken, mitä lähetät tai vastaanot Internetin välityspalvelimen kautta. On myös mahdollista dekoodata käyttämäsi HTTPS-, SMTPS- tai IMAP-protokollien salaus, jos et ota varotoimia. Tällä tavoin hän voi saada luottokorttisi numeron tai pankkitilisi pääsykoodin, jos suoritat maksuja verkossa. On paljon parempi, että käytät suoraan HTTPS-protokollaa sivustolla sen sijaan, että käydään läpi täysin tuntemattomia välipalveluita. -

Käytä salausta mahdollisuuksien mukaan. Tämä on ainoa tapa varmistaa, että kukaan muu kuin sinä itse ja etäpalvelin eivät ymmärrä, mitä lähetät ja vastaanotat. Käytä SSL / TLS: ää, kun mahdollista, välttää FTP, HTTP, POP, IMAP ja SMTP, ja käytä sen sijaan niiden suojattuja versioita, kuten SFTP, FTPS, HTTPS, POPS, IMAPS ja POPS. Jos selaimesi ilmoittaa sinulle, että sivuston myöntämä varmenne on huono, vältä sitä. -

Älä käytä mitään IP-peitepalvelua. Nämä palvelut ovat oikeastaan välityspalvelimia. Kaikki tietosi kulkevat niiden läpi, ja nämä sivustot voivat muistaa ne. Jotkut heistä ovat jopa "phishing" -työkaluja, ts. Ne voivat lähettää sinulle sivuston vääriä sivuja, joihin olet linkitetty useista syistä, pyytää sinua "muistuttamaan" heitä joihinkin henkilökohtaisista tietoistasi minkä tahansa johdannon alaisena ja jäljittelee sitten "hyvää" verkkosivustoa edes tajuamatta, että olet antanut luottamukselliset tietosi itse muille.

- Älä kirjoita sähköposteja ihmisiltä, joita et tunne.

- Älä sisällytä liitteitä asiakirjoihin, paitsi jos ne ovat lähtöisin tunnetuista ihmisistä ja heidän läsnäolonsa mainitaan nimenomaisesti sähköpostissa.

- Internet-virheet ovat hyviä tapoja rakentaa selaushistoriasi tietämättäsi. Voit neutraloida ne useilla Firefoxin ja Chromen ehdottamilla laajennuksilla.

- Jos tunnet online-pelien käytön, jotka vaativat joidenkin porttien avaamisen, sinun ei yleensä tarvitse sulkea niitä uudelleen. Muista, että ilman aktiivista palvelua, uhkia ei ole, ja kun pelisovelluksesi suljetaan, mikään ei voi enää kuunnella porttiesi tietovirtoja. Se on kuin he olisivat kiinni.

- Jos käytät sähköpostiohjelmaa, määritä se niin, että sähköpostiviestit näytetään puhtaana e, ei HTML-muodossa. Jos et voinut lukea yhtä vastaanotetusta sähköpostiviestistä, se tarkoittaa, että se koostuu HTML-kuvasta. Voit olla varma, että tämä on roskapostia tai mainosta.

- Yksi verkkosivusto ei pysty jäljittämään IP-osoitteitasi muihin verkkosivustoihin.

- Älä koskaan anna tietokoneen käydä ilman palomuuria. Vain käyttämäsi verkon käyttäjät voivat käyttää suojaushaavoittuvuuksia. Jos poistat palomuurin, koko Internetistä tulee verkkoasi ja tällöin erittäin lyhytaikainen hyökkäys ei olisi enää ongelma (korkeintaan muutama sekunti).

- Älä koskaan käytä useita vakoiluohjelmailmaisimia samanaikaisesti.

- IP-osoitteestasi ei ole mitään hyötyä hakkereille.

- Verkkosivuston omistajat eivät pysty tehokkaasti jäljittämään sinua IP-osoitteestasi. Useimmissa tapauksissa Internet-palveluntarjoajan (ISP) määrittämä IP-osoite on "dynaaminen". Se muuttuu keskimäärin 48 tunnin välein ja vain Internet-palveluntarjoajasi todella tietää, kuka olet. Hänen on myös teknisesti mahdotonta tallentaa kaikkien asiakkaidensa liikennettä ja tunnistaa heidät kaikki.

- Jos palomuurin portit ovat auki, niistä ei ole hyötyä hakkereille, jos niiden kuunteleminen ei ole huono palvelu.

- IP-osoite on vain osoite kuten mikä tahansa muu. Fyysisen tai maantieteellisen osoitteesi tietäminen ei helpota huonekalujen varkauksia, ja sama pätee myös IP-osoitteellasi oleviin tietoihin.